Security

*Session 23

A) Tiga Hal Keamanan Komputer

Tiga tujuan utama berada di inti keamanan komputer:

- Confidentiality

- Integrity

- Availability

B) Konsep Tambahan

Dua konsep yang lebih lanjut sering ditambahkan ke inti dari keamanan komputer:

- Authenticity

- Accountability

C) Ancaman

RFC 2828, menggambarkan empat jenis konsekuensi ancaman;

- Unauthorised Disclosure

- Deception

- Disruption

- Usurption

D) * Ancaman yang Mengakibatkan Unauthorised Disclosure

- Unauthorised Disclosure merupakan ancaman bagi confidentiality.

- Ancaman-ancaman tersebut meliputi:

– Exposure

– Interception

– Inference

– Intrusion

* Ancaman yang Mengakibatkan Deception

- Deception adalah ancaman baik untuk integritas sistem maupun integritas data.

- Ancaman-ancaman tersebut meliputi:

– Masquerade

– Falsification

– Repudiation

* Ancaman yang Mengakibatkan Disruption

- Disruption adalah ancaman untuk availability atau integritas sistem.

- Ancaman-ancaman tersebut meliputi:

– Incapacitation

– Corruption

– Obstruction

* Ancaman yang Mengakibatkan Usurpation

- Usurpation adalah ancaman untuk integritas sistem.

- Ancaman-ancaman tersebut meliputi:

– Misappropriation

– Misuse

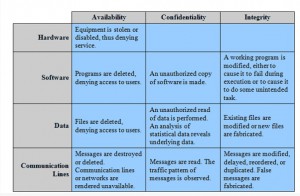

E) Assets

Aset dari sistem komputer dapat dikategorikan sebagai:

- Hardware

- Software

- Data

- Jalur komunikasi dan jaringan

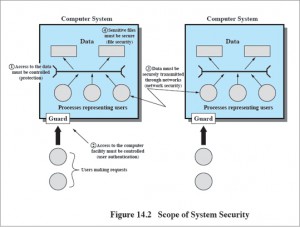

F) Ruang Lingkup System Security

G) Aset dalam Kaitannya dengan CIA Triad

H) Intruders

Tiga kelas utama dari intruder:

- Masquerader

– Biasanya orang luar (outsider). - Misfeasor

– Seringkali orang dalam (insider) dan user yang sah (legitimate user). - Clandestine user

I) Perilaku Intruder:

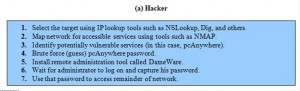

- Hacker

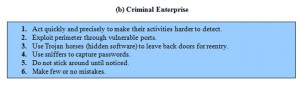

- Criminal Enterprise

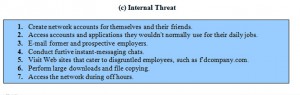

- Internal Threat

J) Malware

- Istilah umum untuk software berbahaya.

– Software yang dirancang untuk menyebabkan kerusakan.

– Atau menggunakan sumber daya dari komputer target. - Beberapa malware adalah parasit.

– Terkandung dalam software lain. - Beberapa malware adalah replikasi diri, yang lainnya memerlukan beberapa cara lain untuk menyebar.

K) Backdoor

- Trapdoor.

- Titik rahasia masuk.

- Berguna untuk debug programmer.

– Tetapi memungkinkan programmer yang tidak bermoral untuk mendapatkan akses yang tidak sah.

L) Logic Bomb

Meledak ketika kondisi tertentu terpenuhi.

- Ada atau tidak adanya file tertentu.

- Hari tertentu dalam seminggu.

- Aplikasi berjalan dari user tertentu.

M) Trojan Horse

- Program yang berguna yang berisi kode tersembunyi yang ketika dijalankan melakukan beberapa fungsi yang tidak diinginkan atau berbahaya.

- Dapat digunakan untuk mencapai fungsi secara tidak langsung yang mana pengguna yang tidak sah tidak bisa mencapainya secara langsung.

– Pengguna dapat mengatur izin file sehingga setiap orang memiliki akses.

N) Mobile Code

- Ditransmisikan dari sistem remote ke sistem lokal.

- Dieksekusi pada sistem lokal tanpa instruksi eksplisit user.

- Contoh umum adalah serangan cross-site scripting.

O) Multiple-Threat Malware

- Virus multipartite menginfeksi dalam berbagai cara.

- Serangan blended menggunakan beberapa metode.

- Ex: Nimda memiliki worm, virus, dan mobile code characteristics.

P) Bagian-Bagian Virus

- Software yang “menginfeksi” software lain dengan memodifikasinya.

- Modifikasi meliputi:

– An infection mechanism

– Trigger

– Payload

Q) Tahapan-Tahapan Virus

Selama hidup, virus yang khas berjalan melalui empat tahap berikut:

- Dormant phase

- Propagation phase

- Triggering phase

- Execution phase

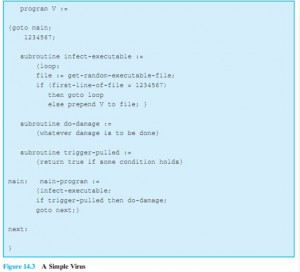

R) Struktur Virus

- Bisa prepended, postpended, atau embedded di dalam program.

- Ketika program tersebut berjalan, program tersebut pertama kali mengeksekusi virus, kemudian memanggil kode asli dari program.

S) Simple Virus

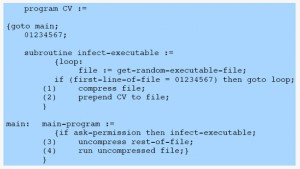

T) Compression Virus

U) Worms

- Mereplikasi dirinya sendiri.

- Menggunakan koneksi jaringan untuk menyebar bentuk sistem ke sistem.

- Virus email memiliki unsur menjadi worm (mereplikasi diri).

– Tapi biasanya memerlukan beberapa intervensi untuk menjalankan, sehingga digolongkan sebagai virus daripada worm.

V) Worm Propagation

- Electronic mail facility

– Sebuah worm meng-email salinan dirinya ke sistem lain. - Remote execution capability

– Sebuah worm mengeksekusi salinan dirinya pada sistem lain. - Remote log-in capability

– Sebuah worm meng-login ke sistem remote sebagai user dan kemudian menggunakan perintah untuk menyalin dirinya dari satu sistem ke sistem yang lain.

W) Bots

- Dari Robot

– Juga disebut Zombie atau drone. - Program diam-diam mengambil komputer lain yang terpasang Internet.

- Serangan peluncuran yang sulit untuk melacak ke pencipta bot.

- Kumpulan bot adalah botnet.

X) Rootkit

- Kumpulan program yang diinstal pada sistem untuk mempertahankan akses administrator (atau root) ke sistem tersebut.

- Menyembunyikan keberadaannya.

- Penyerang memiliki kontrol penuh dari sistem.

Y) Klasifikasi Rootkit

Rootkit dapat diklasifikasikan berdasarkan apakah mereka dapat bertahan hidup dari mode reboot dan eksekusi.

- Persistent

- Memory based

- User mode

- Kernel mode

Z) Instalasi Rootkit

- Seringkali sebagai trojan.

– Umumnya melekat software bajakan. - Diinstal secara manual setelah hacker telah memperoleh akses root.

Teknik-Teknik Computer Security

*Session 24

A) Authentication

- Dasar untuk sebagian besar jenis kontrol akses dan accountability.

- Dua langkah:

– Identification

– Verification

B) Pengertian dari Authentication

Secara tradisional terdaftar sebagai tiga faktor:

- Something you know.

Password, PIN. - Something you have.

Card, RFID badge. - Something you are.

Biometrics.

C) Biometrics

Baru-baru ini Biometrics (something you are) telah diperluas menjadi:

- Something the individual is.

Static Biometrics: Fingerprint, face. - Something the individual does.

Dynamic Biometrics: handwriting, voice recognition, typing rhythm.

D) Password-Berdasarkan Authentication

- Menentukan apakah user berwenang untuk mengakses sistem.

- Menentukan hak bagi user.

- Kontrol akses discretionary dapat diterapkan.

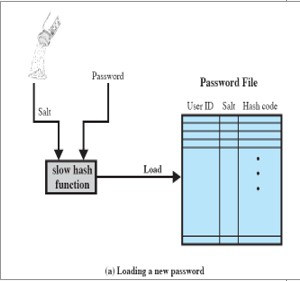

E) Hashed Passwords

- Teknik yang banyak digunakan untuk menyimpan password.

- Aman terhadap berbagai serangan cryptanalytic.

F) Salt

- Mencegah duplikat password dari yang terlihat di file password.

- Sangat meningkatkan kesulitan dari serangan offline dictionary.

- Ini menjadi hampir mustahil untuk mengetahui apakah seseorang dengan account di beberapa sistem telah menggunakan password yang sama untuk semua.

G) Token-Berdasarkan Authentication

- Objek yang dimiliki user untuk tujuan otentikasi user disebut token.

- Contoh-contohnya meliputi:

– Memory cards

– Smart cards

H) Memory Cards

- Kartu memori dapat menyimpan tetapi tidak dapat memproses data.

- Sering digunakan dalam hubungannya dengan password atau ping.

- Kekurangannya meliputi:

– Membutuhkan pembaca khusus.

– Kehilangan token.

– Ketidakpuasan user.

I) Smart Cards

- Berisi mikroprosesor, beserta dengan memori, dan I / O port.

- Ada banyak jenis, dibedakan oleh tiga aspek utama:

– Physical characteristics

– Interface

* Static

* Dynamic password generator

* Challenge-response

J) Static Biometric Authentication

- Meliputi:

– Facial characteristics

– Fingerprints

– Hand geometry

– Retinal pattern - Berdasarkan pengenalan pola

– secara teknis kompleks dan mahal.

K) Dynamic Biometric Authentication

- Pola dapat berubah.

- Meliputi:

– Iris

– Signature

– Voice

– Typing rhythm

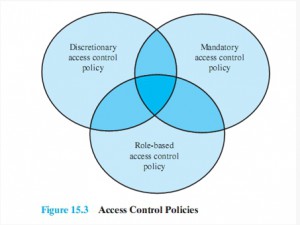

L) Access Control

Menentukan jenis akses apa yang diijinkan, dalam keadaan apa, dan oleh siapa.

- Discretionary access control

- Mandatory access control

- Role-based access control

– Tidak saling eksklusif

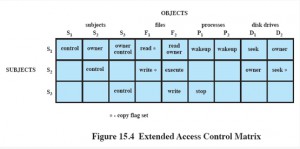

M) Extended Control Access Matrix

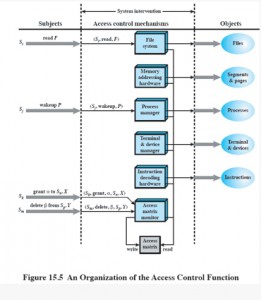

N) Organisasi dari Fungsi Access Control

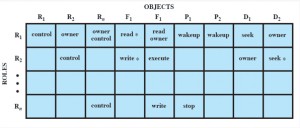

O) Peran Berdasarkan Access Control

- Pelaksanaan yang efektif dari prinsip hak istimewa paling sedikit.

- Masing-masing peran harus berisi kumpulan minimal hak akses yang diperlukan untuk peran tersebut.

- Seorang user ditugaskan untuk peran yang memungkinkan dia untuk melakukan apa yang diperlukan untuk peran itu.

– Tetapi hanya saat mereka melakukan peran tersebut. - Roles:

Q) Intrusion Detection

- Security Intrusion

– Sebuah peristiwa keamanan di mana seorang intruder mendapatkan akses ke sistem tanpa otorisasi. - Intrusion Detection

– Sebuah layanan keamanan yang memonitor dan menganalisa kejadian sistem untuk menemukan gangguan dan memberikan tanda.

R) Intrusion Detection System (IDS)

- Host-based

– Memonitor sebuah host. - Network-based

– Secara terpusat memonitor lalu lintas jaringan, perangkat.

S) Komponen-Komponen IDS

- Sensors

– Mengumpulkan data dan meneruskan ke analyzer. - Analyzers

– Menentukan apakah penyusupan telah terjadi. - User Interface

T) Host-Based IDSs

- Dapat mendeteksi kedua intrusi eksternal dan internal.

- Anomaly Detection

– Pengumpulan data yang berkaitan dengan perilaku user yang sah dari waktu ke waktu, dapat menggunakan:

* Threshold detection

* Profile based detection - Signature Detection

– Mendefinisikan sekumpulan aturan atau pola serangan.

U) Pertahanan Malware

- Pendekatan antivirus.

– Pendekatan yang ideal adalah pencegahan, jangan biarkan virus ke sistem!

* Mungkin dalam banyak kasus.- Pendekatan terbaik berikutnya membutuhkan:

* Detection

* Identification

* Removal

V) Generic Decryption (GD)

- Ketika file yang berisi virus polymorphic dijalankan, virus harus mendekripsi sendiri untuk mengaktifkan.

- GD Detection membutuhkan:

– CPU emulator

– Virus signature scanner

– Emulation control module

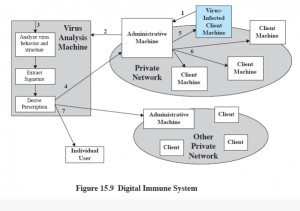

W) Sistem Kekebalan Digital

- Pendekatan komprehensif untuk perlindungan virus yang dikembangkan oleh IBM, disempurnakan oleh Symantec.

- Bertujuan untuk memberikan waktu respon yang cepat untuk memerangi virus segera setelah mereka diperkenalkan.